중국 KnowSec 기업 소속 Zhao Wei의 발표자료를 토대로 작성한 내용이다.

1. 악성코드 지하 산업의 발생

1.1. Server Side Wave (1998-2003)

IIS, Serv-U, Apache, Samba, Jabberd, etc

기존의 인터넷 산업은 서버 중심의 산업이었다. 그래서 공격자들의 목표는 당연히 서버가 될 수 밖에 없었다. 서버의 정보를 탈취해 금전적인 이득을 보기 위한 시기이다.

1.2. Client Side Trend (2002-2007)

Image Format : ANI, JPG, BMP etc.

Windows Office : DOC, PPT etc.

IE : Active X, HTML Parser, XML Parser etc.

인터넷의 대중화로 서비스가 확대되기 시작한 시기이다. 이때부터 일반 사용자에게 서비스를 제공하기 위한 다양한 클라이언트 사이트 트랜드가 발생했다.

1.3. 타사의 어플리케이션 공격 (2006 - 현재)

MS사의 어플리케이션이 아닌 그 안에서 사용되는 타사의 어플리케이션들의 공격의 발생을 나타낸다. 타사의 어플리케이션을 공격하여 만들어낸 취약점을 통해 금전적인 이익을 취할 수 있었다. 이러한 방법을 이용하는 것은 다양한 목적이 있는데 이유는 다음과 같다.

(발표자 Zhao Wei는 2006년 이전에 제로데이를 이용한 대규모 공격을 본적이 없다고 말한다.)

가장 큰 지역의 인터넷 마켓과 그 것을 이용하는 거대한 양의 사용자들

사용자들의 보안 의식 강화 (패치 시스템, 안티 바이러스의 사용 등)

일부 지역 보안 업체의 불법 복제 윈도우 패치 서비스를 사용자들에게 제공

윈도우 제로데이의 가격이 너무 비쌈

로컬 어플리케이션 공급 업체들의 취약점은 수익 발생에 불충분한 여건을 가지고 있기 때문에.

1.4. 제로데이, 안티-안티-바이러스 그리고 지하경제 발생

공격자들은 취약점이 발생하는 버그 로직들을 좋아한다.

안티-안티-바이러스 : 안티 바이러스를 발견하면 종료

안티 바이러스 우회 : 직접 만든 악성코드를 안티 바이러스를 우회하기 위해 돈을 투자한다.

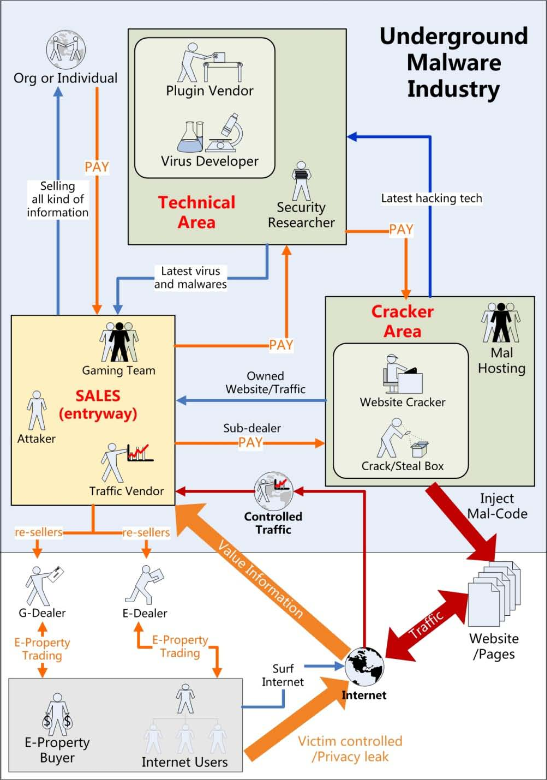

2. 악성코드를 생산 및 유포의 산업적 구조

여기서 말하는 요소들은 사람이 될 수 있고, 전문 팀일 수도 있고, 기업일 수도 있다.

2.1. 기술 영역

플러그인 제공자

바이러스 개발자

보안 연구가

판매 영역이 기술영역에게 돈을 지불하고 최신 바이러스 및 악성코드(Malware)를 받는다.

기술 영역은 크랙영역에게 돈을 지불하고 최신 해킹 기술을 받는다.

2.2. 크랙 영역

악성 호스팅 팀

웹 사이트 크래커

크랙/도용 박스 관리자

악성 호스팅 팀은 말 그대로 악의적인 목적으로 호스팅을 하기 위한 팀으로 보고 있다. 이들이 팀으로 운영되고 있는 것은 도메인 등록에 필요한 인적 정보가 필요하기 때문으로 추측하고 있으며, 악성 호스팅후 사용하는 도메인을 제공하는 레지스트라에 대한 정보들은 여기서 볼 수 있다. - 링크

웹 사이트 크래커 판매 영역의 트래픽 제공자의 요청으로 요청 받은 특정 웹 사이트의 권한을 획득하여 거래를 하기도 하고, 일반적인 악성코드(Malware)를 유포하기 위해 무작위로 크랙하기도 한다.

크랙/도용 박스 관리자는 웹 사이트를 크랙한 사이트를 관리하는 사람으로 추측된다. 권한을 획득한 사이트에서 보안적인 조치를 했는지, 처음 사용한 기법으로 동일한 탈취를 할 수 있는지 등 역할을 수행하는 것으로 추측한다.

이들 팀은 웹사이트에 악성코드(Mal-Code)를 심어놓는 역할까지만 수행한다.

2.3. 판매 영역

게이밍 팀

-

공격자

트래픽 제공자

판매 영역은 말그대로 탈취하고 도용한 정보들을 토대로 돈을 만들어내는 영역이다. 게임 계정을 탈취하였다면 게이밍 팀에서 게임을 통해 금전적인 수익을 만들어낸다. 또한 갈취한 모든 정보들은 기관이나 개인에게 판매하여 수익을 올린다.

공격자는 제공받은 최신 악성코드를 유포하는 사람으로 추측한다. 그림에서 보면 기술 영역의 악성코드는 판매 영역으로만 건네는 것을 보았을 때, 크랙 영역에서 크랙하여 삽입한 악성코드(Mal-Code)는 다른 서버로 트래픽을 보내는 리다이렉션 코드(Redirection Code)로 추측하고 그 이후 악성코드 유포는 판매 영역에서 담당하는 것으로 추측된다.

트래픽 제공자는 말 그대로 트래픽을 제공하는 역할을 하는 사람이다. "악성코드를 유포하기에 가장 적합한 시간이 언제인지", "어떤 경유지들을 이용하면 트래픽양이 많아 가장 많은 악성코드 감염에 노출 시킬 수 있을 지" 등 트래픽 통계를 바탕으로 정보를 만들어내는 역할을 한다. - 링크

이들 판매 영역은 정보를 이용한 재판매도 하고 있다. 물질적인 판매가 아니다 보니 가능한 구조로 생각한다. G판매자는 특정 정보를 원하는 구매자에게 맞춤형 정보를 제공하는 형태로 판매하고, E판매자는 인터넷을 통한 불특정 다수에게 정보를 판매한다. 이렇게 판매된 정보들은 피해자를 제어하거나 개인정보 유출을 통한 추가적인 수익을 가져다 줄 것이다.

3. 결론

악성코드를 유포하는 것이 "금전적 이득"이라는 단순한 목적을 가질 수 있지만, 유포하는데 있어 계획적이고 치밀하며 조직적으로 운영되고 있다는 것을 알 수 있다. 과거에는 해킹공격에 대한 우월적인 모습을 보이기 위한 이슈화가 목적이었다면, 이제는 이미 산업적으로 운영 되고 있다고 볼 수 있다.

4. 참조

[1] : LEARNING MALWARE IN CLOUD AND VIRTUALIZATION AGE - http://security.riit.tsinghua.edu.cn/mediawiki/images/5/5e/100309.pdf

'Information Security > Security Information' 카테고리의 다른 글

| Vulnerabilities - MSIR (0) | 2013.09.23 |

|---|---|

| Hacking the Industrial Network (0) | 2013.09.21 |

| 공격자들이 자주 이용하는 레지스트라(registrar) (0) | 2013.06.05 |

| Javocalypse (0) | 2013.04.11 |

| 정보 보호 원칙 (0) | 2013.03.25 |