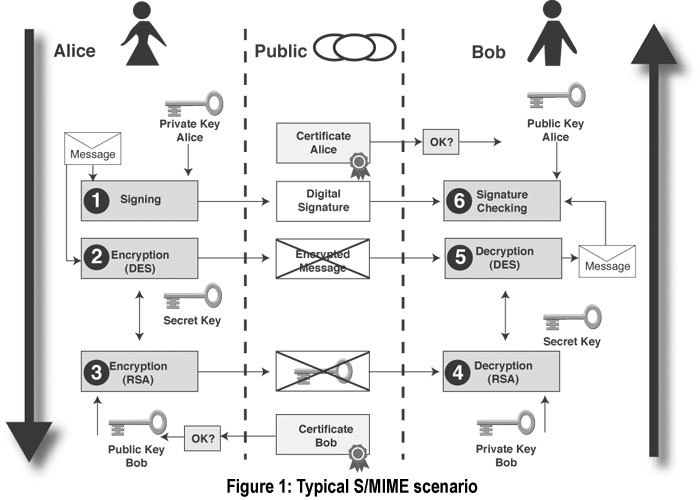

S/MIME (Secure for Multipurpose Internet Mail Extensions)

1. 개요 정보보안기사 시험 치는데 S/MIME 문제가 나왔다. 처음 보는 단어이기에 단어 자체의 의미를 부여하다 보니 S는 Secure MIME는 간간이 실무를 하다가 만난 단어로 파일 타입으로 이해하고 있었다. 결국 파일의 보안을 의미하는 것으로 해석하여 공개키 암호화와 관련 있는 보기를 선택했다. 하지만 문득 생각나서 찾아보니 틀린 것 같다. 2. MIME란? MIME는 Multipurpose Internet Mail Extensions로 굳이 한국어로 표현하자면 다목적 인터넷 메일 확장이라는 의미를 가진다. 이메일을 사용할 때 7비트 ASCII로 전송되기 때문에 8비트 이상의 코드나 문자, 이진 파일들은 MIME 포맷으로 변환되어 SMTP로 전송된다. MIME는 IETF에서 RFC 1521 MIM..