1. 개요

Malcom 0.3은 네트워크 트래픽을 그래픽으로 표현하여 시스템의 네트워크 통신을 분석하기 위한 도구이다. 외부와 통신을 시도하려는 악성코드와 연결하여 분석하기에 유용하다.

Malcom 0.3의 기능

- 중심이 되는 Command and Control (C&C) 서버들을 탐지

- 네트워크 peer-to-peer 이해

- fast-flux DNS의 인프라구조 관찰

- 나쁘게 알려진 네트워크 이슈를 신속하게 확인 가능

* fast-flux DNS Fast-flux

도메인 호스팅은 봇넷에 속한 광대역망의 봇 IP들을 웹사이트나 네임서버의 리버스 프록시로 사용하는 기법이다. 고정된 호스트만 사용하게 되면 사용자를 웹사이트로 유도하는 도중에 차단당하기 쉬우므로, DNS의 TTL (Time To Live) 값을 1~3분 정도로 아주 짧게 주고 NS 레코드 (네임서버 IP)나 IN 레코드 (웹서버 IP)를 계속 바꾸는 방법을 사용하는데 이러한 방법이 Fast-flux Hosting이라고 한다.

출처 : http://blog.naver.com/kimhmin85?Redirect=Log&logNo=90076864565

2. 설치

환경

Debian 3.7.2-0+kali8 x86_64 GNU/Linux

apt-get으로 모듈 설치

# apt-get install git python-dev libevent-dev mongodb libxml2-dev libxslt-dev python-pip

외부 다운로드를 통한 모듈 설치

# wget https://pypi.python.org/packages/source/v/virtualenv/virtualenv-1.9.tar.gz

# tar xvzf virtualenv-1.9.tar.gz

# wget http://www.secdev.org/projects/scapy/files/scapy-latest.tar.gz

# tar xvzf scapy-latest.tar.gz

# tar xvzf virtualenv-1.9.tar.gz

# wget http://www.secdev.org/projects/scapy/files/scapy-latest.tar.gz

# tar xvzf scapy-latest.tar.gz

Malcom 0.3 다운로드

# git clone https://github.com/tomchop/malcom.git malcom

virtualenv 생성 및 활성화

# cd malcom

# python virtualenv-1.9의 경로/virtualenv.py env-malcom

# source env-malcom/bin/activate

root@kali:~/hakawati/tools/malcom# python ../../modules/virtualenv-1.9/virtualenv.py env-malcom

New python executable in env-malcom/bin/python

Installing setuptools............done.

Installing pip...............done.

root@kali:~/hakawati/tools/malcom# source env-malcom/bin/activate

(env-malcom)root@kali:~/hakawati/tools/malcom#

# python virtualenv-1.9의 경로/virtualenv.py env-malcom

# source env-malcom/bin/activate

root@kali:~/hakawati/tools/malcom# python ../../modules/virtualenv-1.9/virtualenv.py env-malcom

New python executable in env-malcom/bin/python

Installing setuptools............done.

Installing pip...............done.

root@kali:~/hakawati/tools/malcom# source env-malcom/bin/activate

(env-malcom)root@kali:~/hakawati/tools/malcom#

scapy 설치

# cd ~/scapy-2.1.0

# python setup.py install

# python setup.py install

추가 Python 모듈 설치

# pip install flask pymongo pygeoip gevent-websocket python-dateutil netifaces lxml

# service mongodb start

# service mongodb start

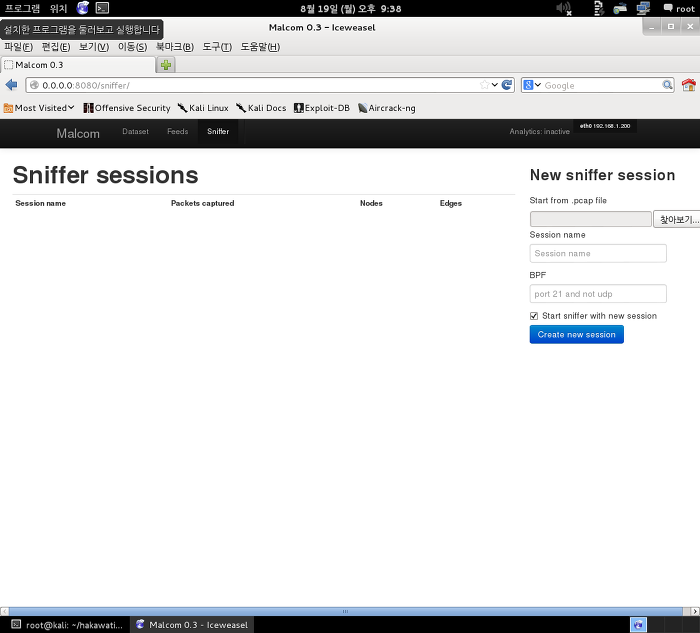

3. 실행

# python malcom.py

(env-malcom)root@kali:~/hakawati/tools/malcom# python malcom.py

WARNING: No route found for IPv6 destination :: (no default route?)

===== Malcom 0.3 - Malware Communications Analyzer =====

Starting server...

Detected interfaces:

eth0: 192.168.1.200

Importing feeds...

[DEBUG] - Loading feeds in /root/hakawati/tools/malcom/feeds

+ Loading ZeusTrackerBinaries...Server running on 0.0.0.0:8080

(env-malcom)root@kali:~/hakawati/tools/malcom# python malcom.py

WARNING: No route found for IPv6 destination :: (no default route?)

===== Malcom 0.3 - Malware Communications Analyzer =====

Starting server...

Detected interfaces:

eth0: 192.168.1.200

Importing feeds...

[DEBUG] - Loading feeds in /root/hakawati/tools/malcom/feeds

+ Loading ZeusTrackerBinaries...Server running on 0.0.0.0:8080

반응형

'Information Security > OpenSource' 카테고리의 다른 글

| How to install thug.py Honeyclient on Kali linux (0) | 2013.09.03 |

|---|---|

| Krakatau - Using python, Java decompiler. (0) | 2013.08.20 |

| How to install thug.py Honeyclient on Kali linux (0) | 2013.05.20 |

| How to install phoneyc.py on Kali Linux (0) | 2013.05.16 |

| How to install OpenVPN on Kali Linux (2) | 2013.05.16 |