개요

urlQuery.net 사이트에 대한 내용을 정리해보려고 합니다. 이 사이트는 검색 및 Web 기반의 악성코드를 분석하기 위한 서비스를 제공합니다.

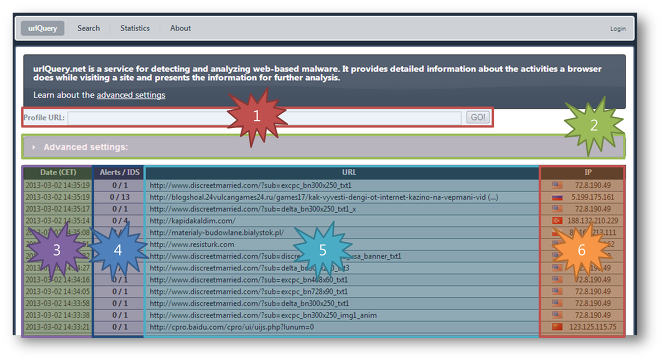

[그림1. urlQuery.net's main page]

Profile URL은 분석하고자 하는 URL을 입력하여 분석을 하는 것입니다.

Advanced settings은 브라우저, java 등 Web 기반의 악성코드에 맞는 설정을 하는 부분입니다.

Date(CET)는 분석한 시간을 나타냅니다. CET는 Central European Time의 약자로 협정세계시 보다 1시간 빠른 시간대를 나타내는 이름입니다. 보통 중앙유럽국가들이 사용하는 시간으로 urlQuery.net은 유럽에서 만들어 진 것으로 추측하고 있습니다.

Alerts/IDS에서 Alerts는 탐지된 Web 기반의 악성코드의 유형을 나타내며, IDS는 이 사이트에서 설정한 IDS에서 탐지된 건 수를 나타냅니다. IDS 장비가 아닌 IDS 프로그램으로 추측합니다.

URL은 분석한(의뢰한) URL을 타나냅니다.

IP는 URL 호스팅을 하고 있는 서버의 IP와 IP에 맞는 국가코드를 나타냅니다.

[그림2. Advanced settings]

Advanced settings의 상세 항목은 재미있는 것을 보여줍니다.

User Agent는 어떤 Agent로 분석하고자 하는 URL을 분석할 것인가를 선택할 수 있습니다.

- Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US; rv:1.9.2.13) Gecho/20101203 Firefox/3.6.13

- Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US) AppleWebKet/534.10 (KHTML, like Gecho) Chrome/8.0.552.237 Safari//534.1

- Mozilla/5.0 (compatible; MSIE 8.0; Windows NT 6.0; SV1; .NET CLR 3.0.04506; .NET CLR 3.5.21022)

- Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; .NET CLR 1.1.4322)

- Opera/9.80 (Windows NT 6.1; U; en) Presto/2.5.24 Version/10.54

Referer

Adobe Reader는 8.0으로만 설정되어 있지만 향후 취약점에 따른 버전별 설정이 가능하게 될 것 같으며, Web 형태의 악성코드를 이용하여 유포하고자 하는 악성 프로그램에 대한 수집도 할 것으로 예상됩니다.

Java는 버전이 1.6.0_2로 고정되어 있지만 이에 대한 내용도 위의 3번 항목과 같을 것으로 예상됩니다.

Advanced setting가 흥미롭다는 것은 Web 형태의 악성코드 중에 Web에서 실행 할 수 있는 프로그램의 취약점을 이용한 형태들이 있는데, 이 형태들은 해당 프로그램의 보안 업데이트(취약점의 패치)에 따라 감염의 가능성을 통해 위험성을 확인 할 수 있습니다. 예를 들어 특정 Exploti Toolkit에서 만들어진 악성코드가 7가지의 취약점을 통해 악성 프로그램을 유포한다고 가정하면, Advanced setting을 통해 감염 가능성을 확인 할 수 있는 것입니다.

urlQuery는 자동화한 동적 분석 기반이기에 하나의 가상머신에 여러 Agent를 구현하였을지, Adobe나 Java의 버전에 따라 하나하나의 독립적인 시스템을 구현할지 가상머신에 snapshot으로 구현할지 urlQuery의 행보가 궁금해집니다. 만약 독립적인 시스템으로 구현을 하게 된다면 비용의 증가폭이 커지게 될 것이고, snapshot으로 구현할 경우 퍼포먼스가 얼마나 나올지 궁금해집니다.

[그림3. Search Page]

Search는 URL 이름 검색을 통해 분석한 내용들을 검색할 수 있습니다. Advanced settings를 통해 String, Regexp(정규표현식)으로 검색이 가능하고, 분석한 시간, 출력 결과 수를 설정할 수 있습니다. 검색 기간은 CET에 맞게 검색을 해야 합니다.

[그림4. Statistics's Processed URLs]

Statistics는 통계자료를 제공해 줍니다.

첫번째 통계자료는 Processed URLs입니다. 이 자료는 검사한 URL 총 개수와 분석 결과 중 의심되는 URL 개수를 일단위로 표시해 주고 있습니다. 의심되는 URL 개수는 "Watering Hole Attack"에 쓰이는 JavaScript나 HTML의 코드는 정상코드 일 수도 있기 때문에 '우리의 기준으로 악의적인 행위를 할 수 있는 코드가 탐지되었다.'라고 이해할 수 있습니다.

[그림5. Statistics's Live exploit kits detected]

Live exploit kits detected는 Processed URLs의 Flagged as suspicious 즉, 의심되는 URL 중에 발견되 exploit kit을 보여주고 있습니다. 화살표 아래로 내리면 주황색으로 표시된 BlackHole v2.0 exploit kit이 있습니다. 탐지되는 exploit kit의 대부분이 BlackHole인 것을 알 수 있씁니다.

[그림6. Top 5 Alerts last 30 days]

Top 5 Alerts last 30 days는 보시다 싶이 30일동안 가장 많이 탐지된 패턴 유형입니다. 1위는 Detected malcious iframe injection 패턴입니다. 사용자 모르게 공격하려는 의도임을 알 수 있습니다.

'Information Security > Malware' 카테고리의 다른 글

| Obfuscation 해제 실습 (0) | 2013.03.12 |

|---|---|

| IP Obfuscation (0) | 2013.03.03 |

| Javascript Compressor (0) | 2013.02.07 |

| Redkit Exploit Tool : Redkit Landing Page에 관한 정보 (10) | 2013.02.03 |

| Deformed of Gondad Exploit Obfuscation (2) | 2013.01.18 |